-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

Usenix19:网站点击劫持

2019-09-06 22:09:1410196人阅读

香港中文大学、微软研究院、韩国首尔大学和宾夕法尼亚大学的研究人员对点击劫持进行了研究,发现有613个主流网站存在拦截用户点击的恶意脚本。

Clickjacking即点击劫持,已经广泛应用于广告行业了,犯罪分子也利用它来执行在线广告的隐藏或其他用户并不希望的点击来增加收入。过去犯罪分子依赖恶意软件或自动化脚本来生成对隐藏广告的虚假点击,但近年来,犯罪分子开始劫持真实的用户点击。

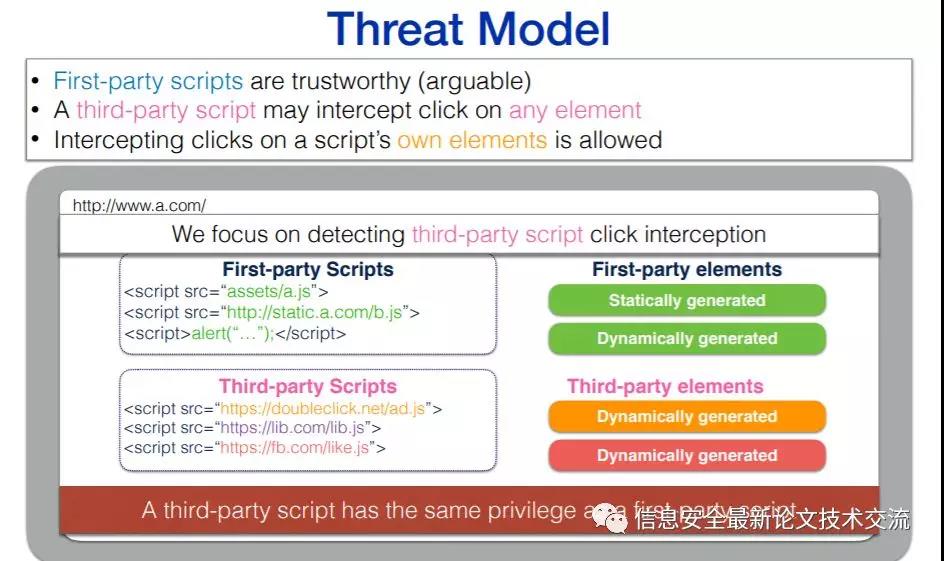

研究人员开发了一个工具OBSERVER来扫描Alexa Top 250000的网站来确定其中是否使用以下三种方式来拦截用户点击的脚本:

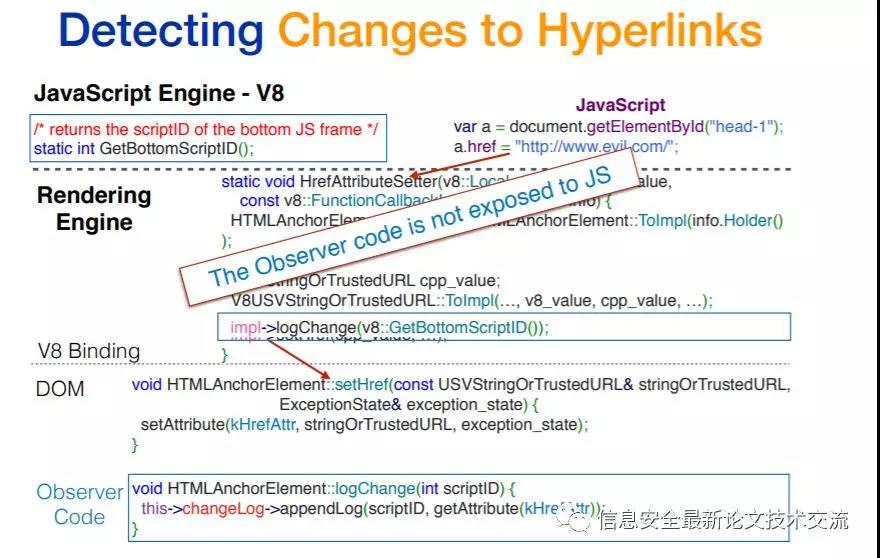

1. 通过超链接拦截点击。恶意攻击者使用恶意脚本来围绕原始站点上的合法连接来劫持目的地。

2. 通过event handlers 拦截点击。恶意攻击者使用恶意脚本来修改网站的event handlers,劫持用户的鼠标点击,并重定向到web页的其他元素或区域。

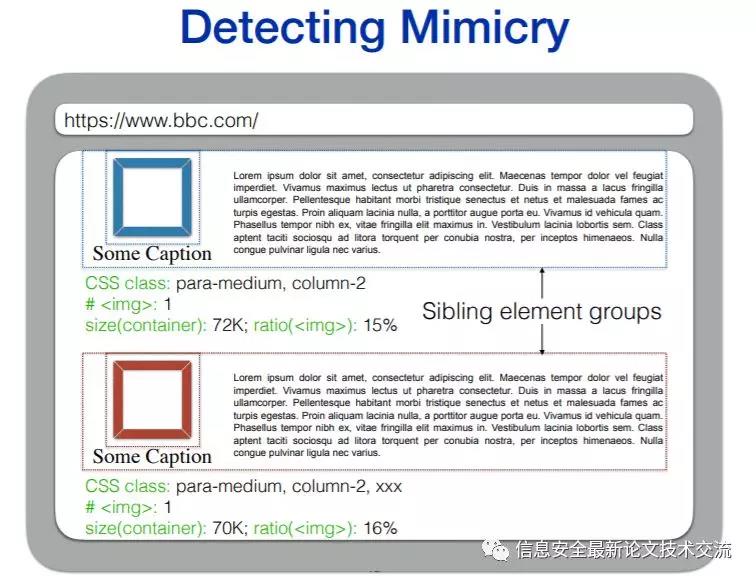

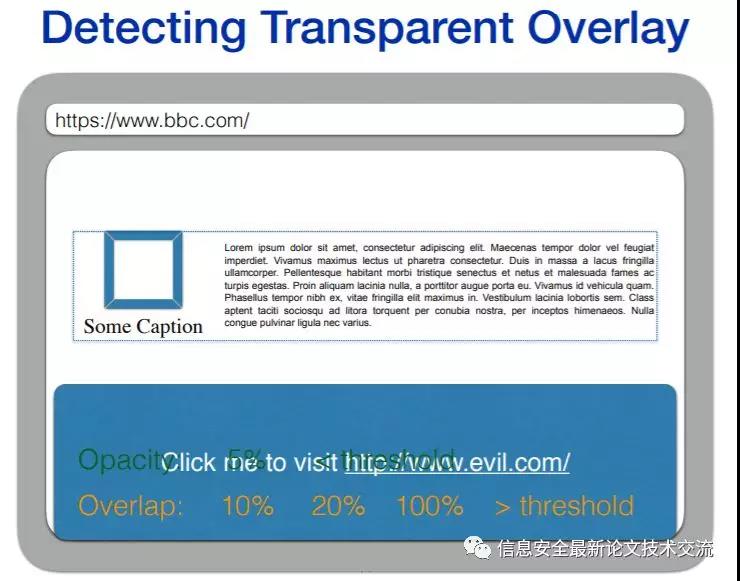

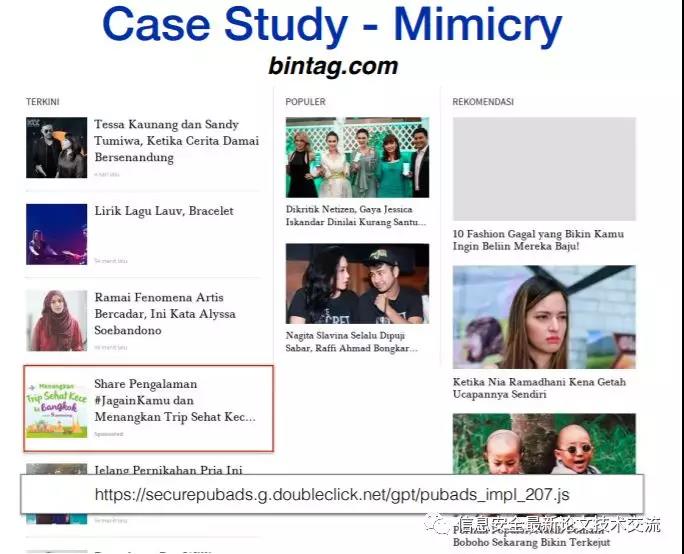

3. 通过视觉欺骗拦截点击。恶意攻击者使用恶意脚本在合法站点上创建元素使其看起来就像是站点的原始内容,或在合法内容上创建一个透明的覆盖,这对其他元素来说就是一种劫持。

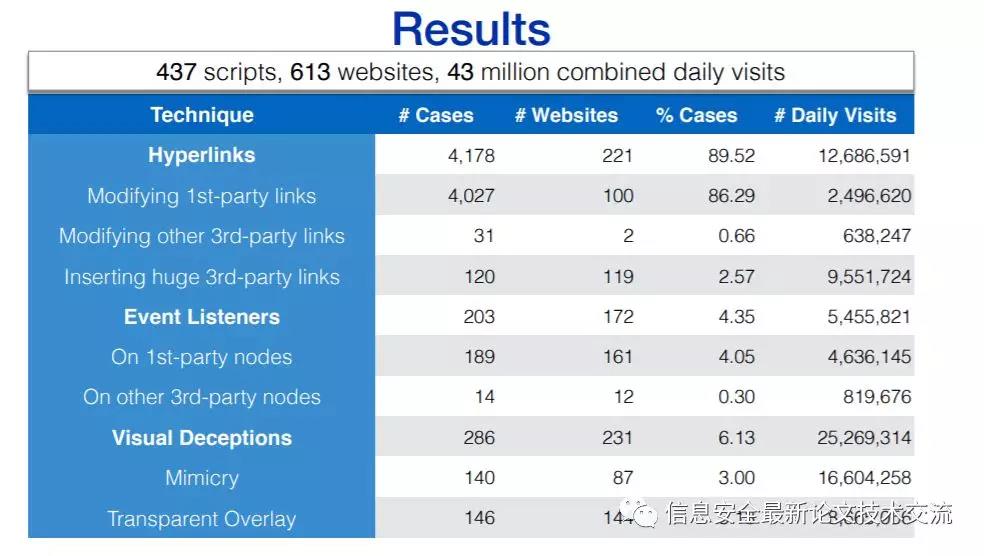

研究人员使用OBSERVER共检测到有613个网站存在437个劫持用户点击的第三方脚本,这613个网站的每日访问量约为4300万。扫描结果如下:

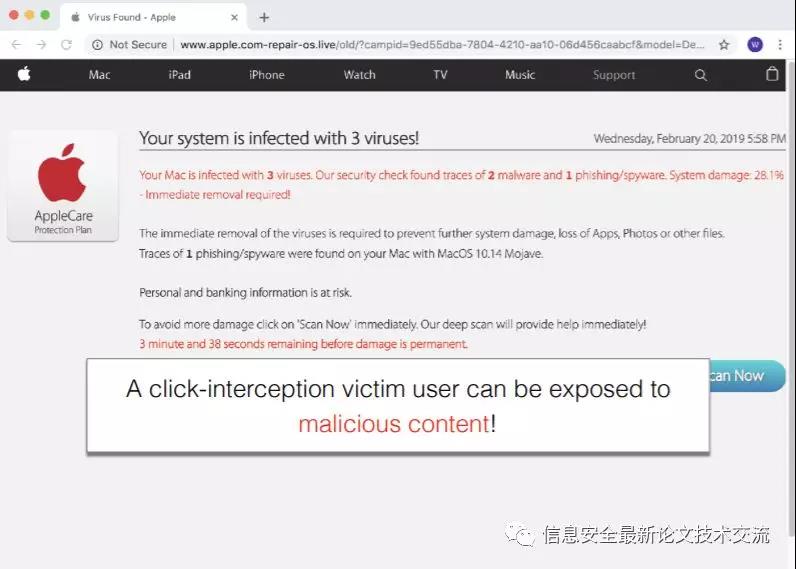

其中一些恶意脚本被用来拦截点击,和点击广告来盈利,其他恶意脚本拦截用户点击并重定向用户到显示恐吓软件、技术支持邮件或兜售恶意软件的恶意站点中。

研究人员还检测到一些拦截用户点击的第三方脚本,这些脚本还会限制其拦截点击的频率以免被用户怀疑。根据收集的数据,大多数合法站点中的点击劫持脚本都是广告解决方案的一部分。

大约有36%的含有点击劫持的页面都是用来生成广告收入的。研究人员称造成这一问题泛滥的原因是在线广告上使用了更先进的方法可以检测主机生成的点击。因此,犯罪分子开始劫持真实的用户点击来替代之前自动化脚本或恶意软件执行的点击操作。研究人员预测未来该问题会继续发展。

研究人员的成果已经被第28届USENIX安全大会录取,论文题目:All Your Clicks Belong to Me:Investigating Click Interception on the Web

本文转载自公众号:信息安全最新论文技术交流

原论文链接:https://www.usenix.org/system/files/sec19-zhang-mingxue.pdf

PPT下载地址:https://www.usenix.org/sites/default/files/conference/protected-files/sec19_slides_zhang-mingxue.pdf