-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

无需权限!Android设备扬声器可被监听?

2019-08-19 13:37:2818878人阅读

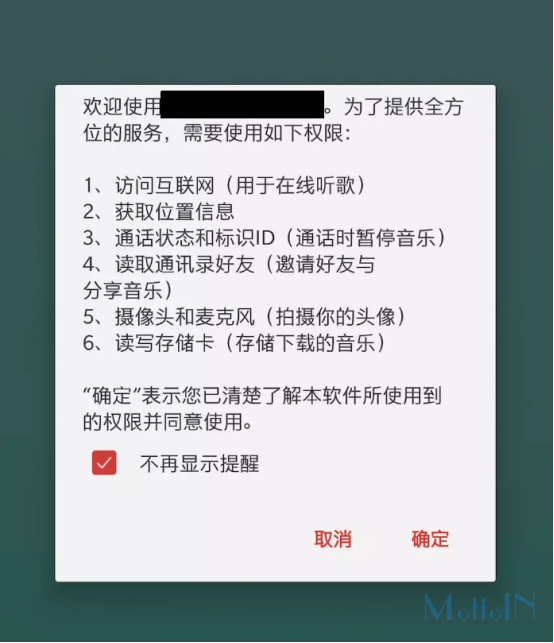

Android系统手机的用户总是会遇到这样的问题:当首次打开一个应用程序时,其将会请求一堆用户权限,如果授权的话,可能就无法使用该应用程序。比起无脑的点击“同意授权”,稍微有些安全意识的朋友们可能会思考一下是否存在数据泄露隐患。

新边信道攻击,无需权限

现实往往会给人带来打击,现状是即使用户明确拒绝所需权限,数据泄露仍然存在可能,比如说扬声器被监听,而能够做到这一点的Android应用程序多达1300多个。

近期,一个独立的网络安全研究团队成功演示了一种新边信道攻击,可以让恶意应用程序窃听智能手机扬声器发出的声音,而无需任何设备权限许可。

滥用Android运动传感器

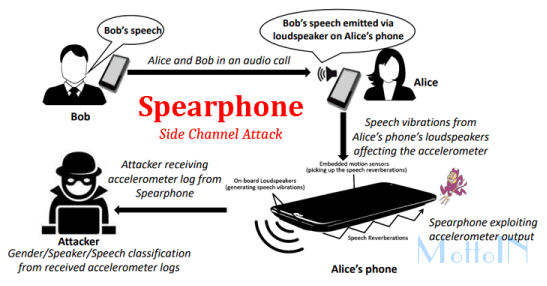

研究人员将这种边信道攻击的方式命名为Spearphone,其运作原理是基于利用Android设备的运动传感器,也可以称为加速度计。它是大多数Android设备都配备的内置硬件。研究人员表示即使零权限,也可以通过设备上安装的任何应用程序进行无限制访问。

加速度计是一种运动传感器,可以通过测量速度相对于幅度或方向的时间变化率,让应用程序监控设备的运动,例如倾斜、摇晃、旋转或摆动。

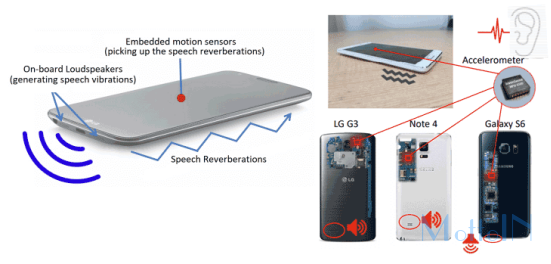

由于智能手机的内置扬声器与嵌入式运动传感器位于同一层面,因此在启用扬声器模式时,它会在智能手机机身内通过固体和气体传播语音混响。

由Abhishek Anand、Chen Wang、Jian Liu、Nitesh Saxena、Yingying Chen组成的安全研究团队发现,当受害者在扬声器模式下拨打音视频电话、尝试播放媒体文件,或与智能手机语音助手交互时,攻击就会被触发。

作为其攻击概念的验证,研究人员创建了一个Android应用程序来模仿恶意攻击者的行为,旨在使用加速度计记录语音混响,并将捕获的数据发送回攻击者控制的服务器。

研究人员进一步表示,远程攻击者能够以脱机的方式检查捕获的数据,使用信号处理和“现成的”机器学习技术来重建语音数据,并提取受害者的相关信息。

窃听通话记录、语音笔记和多媒体文件

根据研究人员的说法,Spearphone攻击可用于了解受害者通过互联网从设备库中选择的音频内容,或通过WhatsApp等即时通讯应用程序收到的语音笔记。

研究人员解释说:“社会安全号码、生日、年龄、信用卡号、银行账户等个人隐私信息主要由数字组成。因此,我们认为无论数据的多少,都值得用户提高警惕,防御潜在的攻击。”

研究人员还测试了对智能手机语音助手的攻击,包括Google智能助理和三星Bixby,并通过手机的扬声器成功捕获了用户查询的内容。

研究人员认为,通过使用已知的技术和工具,Spearphone攻击对于威胁行为者来说具有“重要价值”。

除此之外,Spearphone攻击还可用于简单地确定用户的语音特征,包括性别判断(准确率超过90%),以及说话人语音识别(准确率超过80%):

“例如,攻击者可以了解特定个人(执法机关监视的目标人员)是否在特定时间与电话所有者进行了联系。”

尽管功能强大,但此攻击方法也存在其局限性,例如Nitesh Saxena证实了Spearphone攻击无法用于捕获目标用户的周围环境声音,因为“这不足以影响手机的运动传感器,特别是考虑到操作系统施加的低采样率”,因此也不会干扰到加速度计的读数。

更多详细信息,可以参阅完整报告:Spearphone: A Speech Privacy Exploit via Accelerometer-Sensed Reverberations from Smartphone Loudspeakers

报告链接:https://arxiv.org/pdf/1907.05972.pdf

本文转载自:http://www.mottoin.com/detail/4130.html

作者:Gump