研究人员有一个大胆的想法,在你新买手机设备时的必须安装系统应用APP中,可能预装了恶意软件。然而事实证明,这并不只是一个大胆的想法,预装的手机恶意软件已经成为了未来主要威胁之一。

过去我们在Adups威胁中就遇到过预装的恶意软件(2016年11月,Adups被指向Android设备预装后门,私自收集短信和联系人等;但是删除这些预装软件可能需要ROOT权限)。预装(Pre-installed)意味着恶意软件是以SYSTEM级权限安装在设备上的,因此无法移除,只能禁用。但完全解决预装恶意软件只能通过work-around为当前用户卸载应用程序来实现。该方法包含使用ADB命令行工具将手机设备连接到PC,具体过程参见https://forums.malwarebytes.com/topic/216616-removal-instructions-for-adups/。

虽然该方法有点复杂,但是可以解决预装恶意软件的问题,但是解决新版本的预装恶意软件就变得更加困难。恶意软件作者开始对那些设备运行所必须的系统APP下手了。通过将恶意代码注入到这些必要的APP中,攻击者就重塑了整个预装恶意软件的威胁图谱。

预装的应用类型

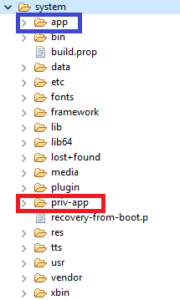

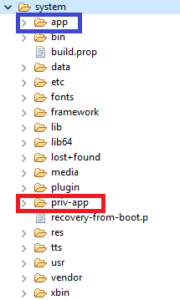

根据APP在设备上的位置不同,可以将预装的APP分为两类。同时所在的位置也决定了APP的重要程度。

第一个位置是/system/app/。位于/system/app/的APP对设备运行来说并不是非常重要。一般照相机、蓝牙、FM广播、照片查看相关功能的程序安装在这个位置。这也是设备制造商缓存预装软件的位置。卸载这些APP可能会降低用户体验,但并不会影响设备正常运行。

另一个位置是/system/priv-app/。位于这个位置的APP就相对比较重要啦。比如系统设置、系统UI这样的APP就保存在这个位置。换句话说,无法在不影响设备使用的情况下卸载这些APP。但是最新的预装恶意软件的模板位置都是/system/priv-app/。

案例研究

案例1:System UI中的Riskware auto installer

设备型号是THL T9 Pro,固件是Android/PUP.Riskware.Autoins.Fota.INS。虽然代码与已知的预装恶意软件Adups非常相似,但这次注入在重要的系统APP System UI中了,而不是以单独的APP出现。感染后还会安装Android/Trojan.HiddenAds的变种,因此很头疼。目前还不清楚是Adups自己更新的攻击方式,还是代码被其他攻击者窃取了。

案例2:Monitor系统设置

设备型号是UTOK Q55,感染的是Android/Monitor.Pipe.Settings。Monitor是PUP(Potentially Unwanted Programs)的子集,会从用户设备中收集和报告隐私信息。但是Monitor app被硬编码在重要的设置APP中,因此卸载这些APP需要下载设置应用程序。

修复

目前还没有完美的修复方案。但研究人员提出一些指南和方法。如果有纯净版的系统APP来替换恶意版,那么可以尝试进行替换。首先要寻找与设备安卓OS版本匹配的系统APP,然后使用下面的方法:

参考Adups的移除指南:https://forums.malwarebytes.com/topic/216616-removal-instructions-for-adups/

保存要替换的系统APP的安装路径;

在PC上下载一个纯净版的系统APP;可以将下载的APP上传到VirusTotal来决定它是否纯净;

将系统APP从PC移动到手机设备上:

adb push <PC file path>\<filename of clean version.apk> /sdcard/Download/<filename of clean version.apk>

下载老版本的恶意系统APP:

adb shell pm uninstall -k –user 0 <package name of malicious system app>

安装新版本的系统APP:

adb shell pm install -r –user 0 /sdcard/Download/<filename of clean version.apk>

查看是否工作:

常见的错误情况

[INSTALL_FAILED_VERSION_DOWNGRADE]

[INSTALL_FAILED_UPDATE_INCOMPATIBLE]

[INSTALL_FAILED_OLDER_SDK]

如果新版本系统APP安装失败,可以回退到老版本的系统APP:

adb shell pm install -r –user 0 <full path of the apk saved from second step>

预防方法

目前应对感染最好的方法就是:不要使用存在风险的设备。研究人员测试发现以下型号的设备已经被证明会受到影响:

· THL T9 Pro

· UTOK Q55

· BLU Studio G2 HD

本文翻译自:https://blog.malwarebytes.com/cybercrime/2019/01/the-new-landscape-of-preinstalled-mobile-malware-malicious-code-within/

翻译作者:ang010ela 原文地址: http://www.4hou.com/system/15577.html