-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

果真是一分钱一分货!看看廉价的家庭报警系统是如何被攻击的

2018-11-07 11:25:0359696人阅读

为了验证物联网设备的安全保障性是否是一分钱一分货,研究人员对两个价格不同的家庭报警系统的安全性进行了测试。在购买的说明书中,这两种物联网报警系统都号称具有最安全和最简单的安全解决方案。不幸的是,研究人员发现情况并非如此,因为研究人员发现了这两个系统中都同时存在多个关键漏洞。这篇文章讨论了黑客是如何攻击廉价的报警系统的。后续帖子将详细介绍黑客是如何攻击价格昂贵的报警系统的。

这篇文章讨论了其中涉及的一些关键漏洞,这些漏洞可能允许攻击者远程禁用这两个报警系统系统。鉴于设备的安全性至关重要,研究人员决定不公开其中的细节或点名具体的设备,只关注漏洞本身,并寻找安全漏洞的修复办法。目前,研究人员以将所有漏洞都反馈给了供应商。

价格是否会影响物联网设备的安全性?

为了找到这个问题的答案,研究人员分别买了一个便宜的以及一个昂贵的物联网家庭报警系统。之所以选择报警系统,是因为它们安全系统对用户来说很关键,所以这些设备的安全性是不应和价格挂钩的。

不过就价格而言,这两个测试设备与专业级系统相比,还是非常便宜的。其中更为便宜的一个是从海外网店淘购买的,它能保护整个家庭所需的报警系统和传感器,价格约为200欧元。相对昂贵的一个是从一家声誉良好的欧洲专卖店购买的。费用是大约600欧元,是便宜的3倍。

两种设备如下图所示,这两种报警系统都由两个入侵检测传感器组成,你可以在家中安装这些传感器,还有一个连接到家庭WiFi网络的报警控制中心。你可以通过遥控器或移动应用程序控制报警系统控制中心,移动应用程序和报警系统控制中心都与供应商的云基础架构进行通信。如果有人偷偷的进入了你的房子,传感器将跳闸并向控制中心发送消息,然后控制中心将消息发送到供应商的云基础架构,然后供应商又将该消息传递到用户的移动应用程序中。

昂贵的(左)和便宜的(右),卡盒被放在警报系统周围,使它们不那么容易被识别

真实的攻击场景

通过比较两个设备,研究人员还没有发现价格是否会影响物联网设备的安全性。但是,可以确定的是,研究人员在这两台设备上都发现了许多关键漏洞。

以下将向你展示一些针对廉价报警系统的现实攻击场景。

攻击场景1:干扰传感器的通信

我想研究人员都有一个观点,就是报警系统系统的最基本功能都应当能满足警报的要求,比如当有人进入家中行窃时,传感器的报警系统会发出警告且声音足够大。不幸的是,便宜的报警系统更容易受到干扰攻击。

在干扰攻击期间,攻击者将在无线通信信道上注入大量噪音,以试图使信号接收器无法正确理解所接收的信号。就好像在人群嘈杂的地方,你经常听不清对方在说什么。

这里有个视频,显示了攻击干扰如何使报警系统失效。请注意,研究人员在此视频中使用的干扰器是一个非常小的干扰器,不会产生很多噪音。为了使干扰器有效,研究人员必须将它放在传感器附近。在现实生活中的攻击情形中,攻击者会购买更大的干扰器,该干扰器能够同时对长距离通信和多个通信通道进行干扰,这些干扰器可以以几百欧元的价格被买到。

攻击场景2:利用通信网络

廉价系统的报警控制中心和移动应用程序之间的所有通信都是通过用户的家庭网络完成的,且移动应用程序与便宜的报警中心位于同一网络。更要命的是,向控制中心发送的所有命令都以明文形式发送,无需验证,并且对于每个报警系统控制中心都是相同的。因此,攻击者要解除这个廉价的报警系统,所要做的就是向报警控制中心发送一个精心制作的TCP数据包即可。

更糟糕的是,这种廉价的报警系统拥有一个WiFi热点,在最初的设置过程中,移动应用程序会使用这个热点。在设置完成后,此热点永远不会被禁用,且由默认密码保护。

攻击场景3:接管远程报警系统

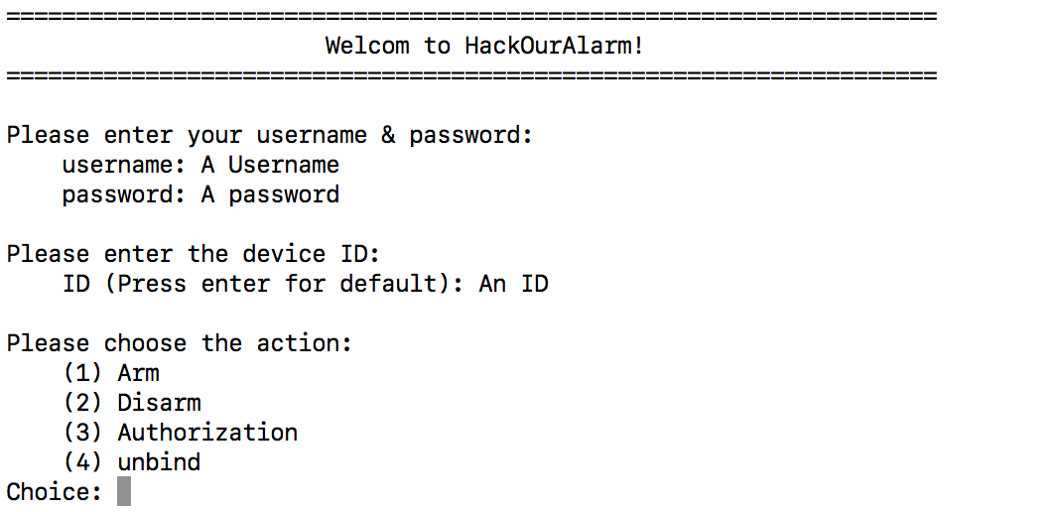

攻击者可以远程解除所有报警系统,这主要是廉价报警系统的云基础架构存在授权漏洞。攻击者只需要一个未与报警系统相关联的帐户以及他们希望接管的廉价报警系统的ID,即可完成攻击。你甚至可以自定义一个工具,轻松完成这个过程。

授权漏洞允许攻击者利用自定义工具来接管廉价的报警系统

攻击者利用此攻击的成功概率主要取决于攻击者猜测受害者报警系统ID的难度。由于研究人员只购买了一个报警系统,所以研究人员无法确定报警系统ID,但他们表示只要花点时间完全可以猜到。

缓解措施

好消息是,上述漏洞是可以修复和防范的,并且有一些方法可以检测和缓解干扰攻击。例如,在这种特定情况下,传感器可以向报警系统控制中心发送心跳式的消息,在实际干扰攻击期间,控制中心可以不再接收心跳信息。

通过确保WiFi热点在初始设置后被禁用,并对所有本地通信进行加密和正确的身份验证,这可以防止本地警报系统被接管。

可以通过增加设备标识符的复杂性,且必须使用从控制中心启动和管理的设备配对机制来避免远程报警系统被接管。另外,控制中心可以在备配对期间显示必须由移动应用程序输入的代码。最后,就是更新固件的功能。

2017年8月研究人员最初发现了这些调查结果,并尝试联系廉价设备的供应商,但对方根本不重视,但现在这些产品还依然有售且没有经过更新。

本文翻译自:http://blog.nviso.be/2018/10/16/hacking-connected-home-alarm-systems-the-cheap-part-1/

翻译作者:luochicun 原文地址: http://www.4hou.com/web/14361.html