-

史宾格安全及隐私合规平台3分钟完成一周工作量 更快实现隐私合规

-

IP信誉查询多因子计算,多维度画像

-

智能数据安全网关为企业数据安全治理提供一体化数据安全解决方案

-

4网址安全检测

-

5SMS短信内容安全

-

6百度漏洞扫描

-

7爬虫流量识别

-

8百度AI多人体温检测

-

9工业大脑解决方案

-

10APP安全解决方案

-

11企业人员安全意识解决方案

-

12安全OTA

-

13大模型安全解决方案

-

14安全知识图谱

-

15智能安全运营中心AISOC

热门主题

用过的手机号码千万别随意处置,小心被黑客利用

2021-05-11 14:09:5621956人阅读

最近有研究人员发现了一些与回收手机号码有关的隐私和安全隐患,这些号码可能被滥用来实施各种黑客攻击,包括账户窃取、网络钓鱼和垃圾邮件攻击,甚至阻止受害者注册在线服务。

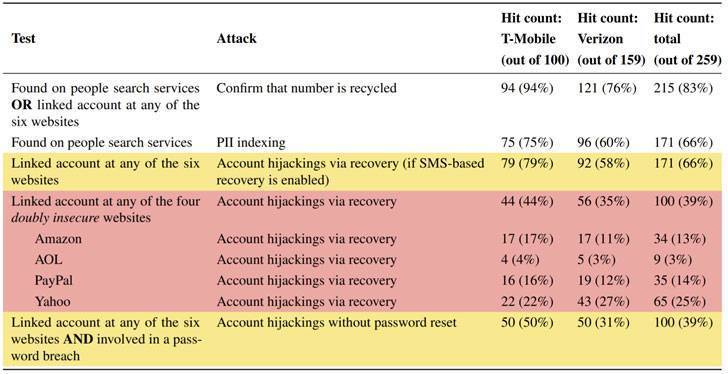

在抽样回收的调查中,有近66%被发现与流行网站上的先前所有者的在线帐户相关联,黑客有可能通过简单地恢复与这些号码相关联的帐户来进行帐户劫持。

研究人员说:

攻击者可以通过在线号码转换界面上显示的可用号码进行循环,并检查其中是否与先前所有者的在线帐户相关联。如果是这样,攻击者便可以获取这些号码并重置帐户密码,并在登录时接收并正确输入通过SMS发送的OTP。

这些发现是对美国电信专业T-Mobile和Verizon Wireless的新订户可用的259个手机号码样本的分析的一部分。这项研究是由普林斯顿大学的Kevin Lee和Arvind Narayanan教授进行的,后者是信息技术政策中心的执行委员会成员之一。

手机号码回收是指将弃用的手机号码重新分配给运营商的其他新用户的标准做法,据美国联邦通信委员会(FCC)估计,美国每年有3500万个手机号码被弃用。

但是,如果攻击者通过在两个运营商提供的在线界面中随机输入这样的号码进行反向查找,并且遇到回收的号码后,购买它们并成功登录到该号码所对应的受害者帐户,这也可能带来严重的危险。

该攻击的核心策略是,运营商在其预付费接口上对更改号码的可用号码没有查询限制,除了显示“完整的号码,这使攻击者能够在确认号码更改前发现回收的号码。”

而且,已将100个采样手机号码标识为与过去曾涉及数据泄漏的电子邮件地址相关联,从而允许第二种帐户劫持绕过基于SMS的多因素身份验证。在第三次攻击中,259个可用号码中的171个被列在了用户搜索服务(例如BeenVerified)上,并在此过程中泄漏了先前使用者的敏感个人信息。

研究人员解释说:

一旦他们获得了先前使用者的号码,他们就可以实施假冒攻击来进行欺诈,或者挖掘出先前使用者积累的个人身份信息(PII)。

个人身份信息(Personally identifiable information ,PII)有多种形式,在许多情况下,它是在你没有意识到的情况下创建的。这些数据可用于了解有关你的事情,你的习惯,你的兴趣,并可被恶意行为者货币化或用于窃取你的身份或黑掉你的帐户。多因素认证提供商Okta在其《2020年隐私成本报告》中列出了13类可被视为PII的数据:

· 用户名和密码;

· 电子邮件和已发送消息;

· 输入到在线表单中的数据;

· 网络配置文件;

· 网络浏览历史;

· 在线时的物理位置;

· 网上购买记录;

· 搜索历史记录;

· 社交媒体帖子;

· 使用的设备;

· 在线完成的工作;

· 在线视频观看记录;

· 在线音乐播放列表;

美国国家标准技术研究院( National Institute of Standards and Technology,NIST)将PII广泛地定义为“由代理机构维护的有关个人的任何信息,包括任何可用于区分或追踪个人身份的信息,例如姓名,社会安全号码,出生日期和地点,母亲的娘家姓或生物特征记录;以及与个人相关或可关联的任何其他信息,例如医疗,教育,财务和就业信息。”

除了上述三种反向查找攻击外,手机号码回收还会对以前和未来的用户构成另外五种威胁,允许恶意行为者冒充过去的用户,劫持受害者的在线手机帐户和其他相关的在线帐户,更糟糕的是,还可以执行拒绝服务攻击。

攻击者获得一个号码后,悔注册一个需要手机号码的在线服务,然后公布这个号码。当受害者获得了这个号码并试图申请同一项服务时,他们会因为账户已经存在而被拒绝。然后攻击者可以通过短信联系受害者,要求支付一定的资金来转让平台上的号码。

为了回应这个调查结果,T-Mobile表示已更新其“更改你的电话号码”支持页面,其中包含有关提醒用户“更新可能保存了你的电话号码的任何帐户上的联系电话,例如银行帐户通知,社交媒体等。”并指定FCC规定的号码有效期为45天,以允许重新分配旧号码。

同样,Verizon也对其“管理Verizon移动服务”支持页面做了类似的修改。但是,这两家公司似乎都没有做出任何具体改变,使攻击更加难以展开。

这项研究说明了为什么基于SMS的身份验证是一种危险方法的另一项证据,因为上面概述的攻击可能使攻击者无需知道密码就可以劫持启用了SMS 2FA的帐户。

专家已建议,如果你需要弃用你的手机号码,首先把它与在线服务断开连接。另外使用更安全的SMS-2FA替代方案,例如身份验证器应用程序。

本文翻译自:https://thehackernews.com/2021/05/new-study-warns-of-security-threats.html